小火箭节点没网络

做好个人重要数据备份。个人的科研数据、工作文档、照片等,根据其重要程度,定期备份到移动存储介质、知名网盘或其他计算机中。

三、注意个人计算机安全维护。自动定期更新系统补丁,安装常用杀毒软件和安全软件,升级到最新病毒库,并打开其实时监控功能。

四、停止使用微软官方已经明确声明不会进行安全漏洞修补的操作系统和办公软件。Office文档中的宏是默认禁止的,在无法确认文档是安全的情况下,切勿盲目打开宏功能。

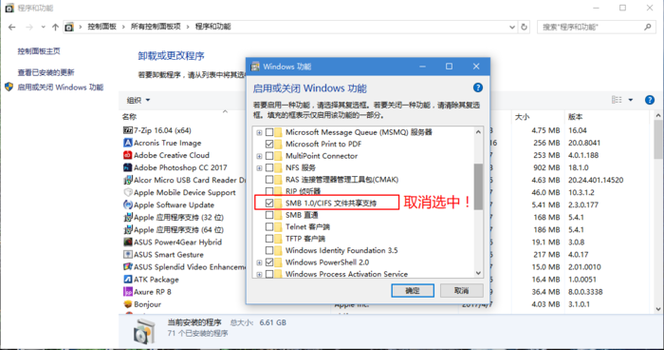

一、请立即组织内网检测,查找所有开放445 SMB服务端口的终端和服务器,一旦发现中毒机器,立即断网处置,目前看来对硬盘格式化可清除病毒。

二、目前微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请尽快为电脑安装此补丁。对于XP、2003等微软已不再提供安全更新的机器,建议升级操作系统版本,或关闭受到漏洞影响的端口,可以避免遭到勒索软件等病毒的侵害。

四、启用并打开“Windows防火墙”,进入“高级设置”,在入站规则里禁用“文件和打印机共享”相关规则。关闭UDP135、445、137、138、139端口小火箭节点没网络,关闭网络文件共享。

5月14日,北京市委网信办、北京市公安局、北京市经信委联合发出《关于WannaCry 勒索蠕虫出现变种及处置工作建议的通知》。《通知》指出,有关部门监测发现,WannaCry 勒索蠕虫出现了变种:WannaCry 2.0,与之前版本的不同是,这个变种取消了所谓的Kill Switch,不能通过注册某个域名来关闭变种勒索蠕虫的传播。该变种的传播速度可能会更快,该变种的有关处置方法与之前版本相同,建议立即进行关注和处置。

据MT分析介绍,病毒在感染一台计算机时,会尝试连接该域名。如果解析失败,则继续感染;如果解析成功(该域名被人注册了),则会退出程序、停止感染。这正是控制勒索病毒的开关!

目前,人们并不清楚设置该开关的目的何在。有人认为,开关的设置可能是防止出现无法控制的局面。MT则认为,其最初目的或许是阻止研究人员对勒索病毒进行分析,只是最终适得其反,成为研究者远程终止病毒传播的工具。

目前,根据网络消息,一位化名MalwareTech(简称MT)的网络安全人员在分析这类病毒时注意到,病毒在感染每一台新电脑时,都会尝试连接到一个特定的网址。然而,这个由一长串字母组成、仿佛是随手按键盘打出来的网址,竟然没有被注册过。于是,MT花了10美元注册了该域名。这时他就可以查看连接该网址的电脑的所在区域这也是这次病毒传播所波及的范围。

病毒使用的加密方式目前没有逆向破解的方法,病毒并不在电脑本地保存密匙,在你知道中毒的一瞬间,那个随机生成的密匙已经在你的电脑上销毁了,备份也随即被传到黑客的服务器。因此,暂时还没有特别有效的解决办法。

如果你觉得通过修改注册表的形式太麻烦,也可以使用 360 推出的NSA 武器库免疫工具进行检测,并根据软件提出的方案进行操作,从而避免中招。

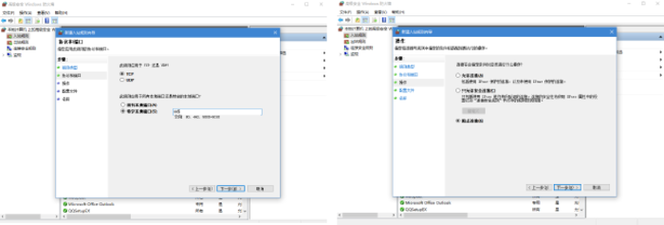

对于 Windows 2000 / XP 用户而言,因为目前微软已经结束了对这两款操作系统的支持,因此可以通过修改注册表的方式关闭:

如果你的设备处于特殊环境,暂时无法通过 Windows 安全更新进行预防,那么你也可以通过禁用 SMBv1 来预防,具体操作如下:

本次遭到攻击的设备绝大部分都是教育网以及企业内网中的 Windows 设备,很大一部分的原因是这些设备并未及时安装系统更新。

目前,我国手机支付用户达到4.69亿人,移动支付规模超200万亿元,超过美国GDP总额,手机已成为个人财富中心。手机支付的普及化,让勒索病毒无孔不入,而且二维码使支付链条更短,勒索更加容易,甚至支付赎金后也无法解锁。

据悉,本次勒索病毒主要攻击Windows系统漏洞的电脑。不过360安全专家认为,这并不意味着手机不会受到勒索软件的影响,相反,随着移动互联网的趋势和手机支付的普及化,勒索病毒正无孔不入。未来全球爆发勒索病毒攻击,下一波目标有可能瞄准数十亿手机。